نتشرت مؤخراً مشكلة إختراق حسابات الفيس بوك دون معرفة لماذا و من أو حتى كيف تم تهكيره، فهناك عدة طرق و ثغرات يستخدمها قراصنة الإنترنت لإختراق حسابات الفيس بوك كتسجيل الدخول التلقائي (Auto-log in) الذي يمكن هؤلاء القراصنة (Hackers) من الوصول إلى بيانات و حسابات المواقع المختلفة و منها الفيس بوك و هناك أيضاً برامج و روابط الإختراق المتنوعة و التي إنتشرت على هيئة روابط دعائية و إعلانية، و هناك من يقوم بإختراق الفيس بوك للحصول هويتك و على بياناتك الشخصية و متابعاتك و استخدامها استخداماً سيئاً.

كيف تعرف إذا كان قد تم إختراق حسابك؟

إذا كنت قلق و تشك أنه قد تم سرقة حساب الفيس بوك الخاص بك إليك طريقة سهلة للتحقق من هذا الأمر:

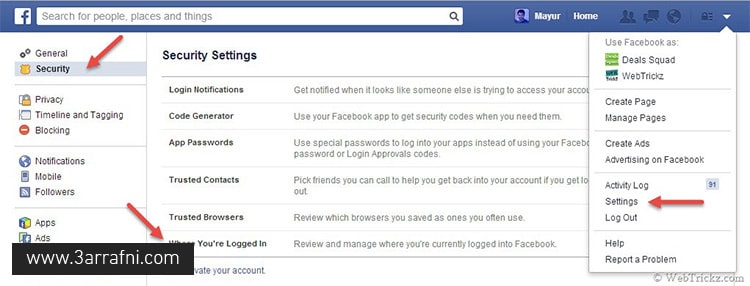

- إضغط على السهم أعلى يمين صفحة حسابك في الزاوية إذا كانت لغة صفحتك هي الإنجليزية أما إذا كانت اللغة هي العربية ستجدها أعلى يسار الصفحة، ستظهر لك قائمة إضغط على الإعدادات (Settings) ستفتح لك صفحة الإعدادات كما بالشكل السابق، يمكنك الذهاب إليها مباشرة من(هنا).

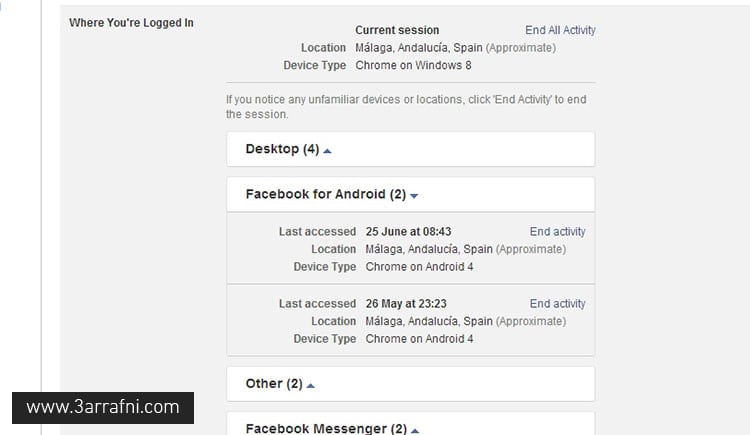

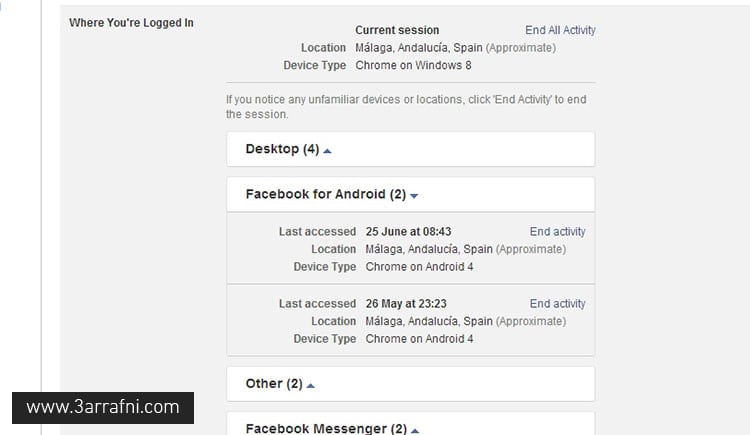

- إضغط على إعدادات الأمن (Security) على يسار القائمة كما هو موضح بالصورة ثم إختار (Where You’re Logged In) سوف تظهر لك قائمة بكل الأجهزة و الأماكن التي قمت بتسجيل الدخول لحسابك منها مدعوماً بالتاريخ و توقيت تسجيل دخولك كما بالشكل السابق، إذا كان هناك أي من بيانات تسجيل الدخول لا تخصك و لا تستطيع تمييزها فإن هناك إحتمال أنه قد تم إختراق حسابك، فإذا تأكدت من ذلك قم على الفور بالضغط على إنهاء النشاط (End Activity) على يمين تسجيل الدخول الذي لم تقم به، هذا سيغلق حسابك عن الدخيل مؤقتاً و سيسمح هذا لك بإكتساب بعض الوقت لتقوم بتغير كلمة المرور و إتخاذ إجراءات الحماية.

بعض العلامات الأخرى التي تخبرك إذا كان قد تم إختراق حسابك

- إذا تم تغيير اسمك أو تاريخ ميلادك أو كلمة المرور أو حتى عنوان البريد الإلكتروني الخاص بك.

- إذا تم إرسال طلبات صداقة لأشخاص أنت لا تعرفهم.

- إذا وجدت رسائل مرسلة من عندك و لم تقم بإرسالها.

- ظهور صور و مشاركات على صفحتك لم تقم بنشرها.

ماذا ستفعل إذا تأكدت أن حسابك قد تم إختراقه (طرق الحل)؟

فور إنتهائك من الضغط على إنهاء النشاط (End Activity) و تغيير كلمة المرور كما ذكرنا سابقاً، إذهب إلى مركز المساعدة للفيس بوك (Facebook help page) ثم إضغط على (أعتقد أن حسابي قد تعرض لعملية إختراق أو أن أحدً يستخدمه بدون إذني ” I think my account was hacked or someone is using it without my permission“ ثم إضغط على تأمين حسابك (Secure itt) و سيقوم الفيس بوك بنقلك إلى صفحة أخرى لتتابع معه بعض خطوات و إجراءات الحماية.

كيف تحافظ على حسابك بالفيس بوك آمناً؟

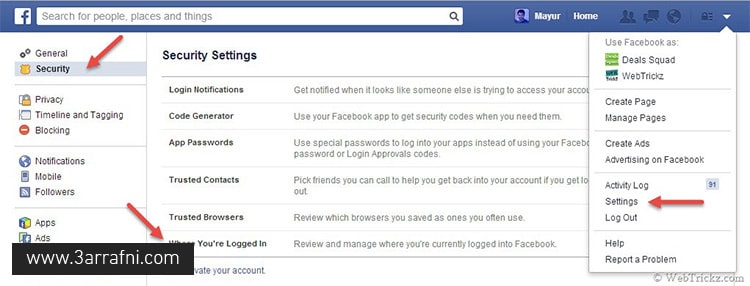

الفيس بوك ملئ بمميزات الأمن و الحماية كما رأينا بالصورة السابقة أنت فقط تحتاج إلى تفعيلها كالآتي:

- قم بتشغيل تنبيهات تسجيل الدخول (Login Alerts) لتلقى الإشعارات و التنبيهات بتسجيل دخول حسابك و هذا يساعدك على إكتشاف أي عملية إختراق مبكراً حتى تستطيع السيطرة عليها بسرعة.

- إضغط على موافقات تسجيل الدخول (Login Approvals) و قم بتفعيل المصادقة الثنائية (Two-Factor Authentication)، و قم أيضاً بتفعيل إحدى خيارات الأمان الأخرى كالرسائل النصية و غيرها.

- إضغط على كلمات سر التطبيقات (App Passwords) و قم بإنشاء كلمة مرور قوية و جيدة للتطبيقات بدلاً من اسخدام كلمة المرور الخاصة بحساب الفيس بوك.

- إضغط على جهات الإتصال الموثوق فيها لديك (Your Trusted Contacts) و قم بإضافة أي من الأصدقاء المقربين لديك أو أحد أفراد العائلة الذين يستطيع أن يساعدك إذا حدث و تم إختراق حسابك.

من خلال هذه الخطوات سيكون حساب الفيس بوك الخاص بك في أمان تام و سيكون من الصعب إختراقه و أكثر سهولة في إستعادته إذا تم إختراقه.